Las respuesta del examen no son publicadas para que hagan el examen a conciencia

1. ¿Qué es un virus informático?

2. ¿Qué es un troyano?

3. ¿Qué es un software malicioso o malware?

4. ¿Cómo saber si un vínculo es seguro?

5. ¿Qué tipos de libertad ofrece un software libre

6. ¿cuales son las Licencias libre más conocidas?

7. ¿Cuál será el sistema operativo más seguro?

8. Un buen sistema de respaldo debe contar con ciertas características como cuales

9. primer paso para considerar una red segura

10. una parte importante de la seguridad

11. Tipos de Virus

12. cuál es el activo más importante que se posee?

13. que significan las siglas SGSI

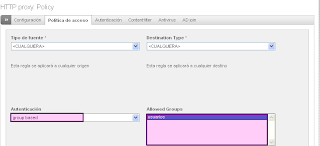

14. proxy para Windows

15. 2 palabras claves en la seguridad informática

16. entorno a que gira la seguridad de la información

17. Que finalidad tiene la Seguridad de Información, Seguridad informática y garantía de la información

18. ¿Que es la confidencialidad?

19. Que es la integridad de la información

20. ¿Que es la disponibilidad de la información?

21. Cuales son los protocolos de Seguridad de la Información

22. ¿Que es un HACKER?

23. Que podemos obtener después de un analisis de riesgos?

24. ¿cuáles de la siguientes opciones no hace parte de los principales objetivos que persigue la seguridad lógica son(selecciones la respuesta correcta)

25. ¿Cuál de estos niveles pertenece a los niveles de la seguridad lógica.(selecciones 2 respuestas )

26. ¿A que se refiere el término de la seguridad de la información

27. ¿Cuales es uno de los principales problemas en una empresa en caso de que una información confidencial sea revelada (seleccione las respuesta correcta)

28. ¿El termino confidencialidad se refiere a

29. ¿ Porque es importantes la disponibilidad de un servicio

30. ¿Que parámetro no cubre el nivel de seguridad D en sistemas de seguridad de la información (seleccione la respuesta correcta)

31. ¿cuáles son los criterios mínimos que se debe cumplir en una clase Nivel C1(seleccione la respuesta correcta )

32. ¿Cuál es la falla más frecuente en las empresas sobre Seguridad en la Información?

33. ¿Qué podemos hacer para asegurar en forma permanente nuestra conexión a Internet y las redes locales en contra de hackers, espías de datos, alteración de información, etc?

34. ¿Cómo puedo asegurar mis computadores personales y mis datos contra accesos no autorizados?

35. ¿Cómo puedo proteger mi computador contra virus?

36. ¿Cuál es la diferencia entre un VIRUS y un GUSANO?

37. que es un ataque DOS

38. ¿Qué es PHISHING?

39. ¿Qué es ROOTKIT?

40. ¿Qué es MALWARE?

41. ¿Qué es una descarga "DRIVE-BY DOWNLOAD”?

42. ¿Qué es SPYWARE?

43. ¿Qué es el "Crimeware"?

44. por que son importantes las contraseñas

45. como crear una contraseña correcta

46. cual de las siguientes es una apliance

47. Appliance diseñada para trabajar como firewall

48. para que sirve el greensql

49. ¿Un usuario medio con conexión DSL necesita preocuparse por la seguridad?.

50. ¿Que es SASL?

51. ¿Que es un análisis de riesgo?

52. ¿Que es una IPS?

53. ¿Diferencia entre WEP y WPA en seguridad inalambrica?

54. ¿Software desarrollado para IPS/IDS?

55. ¿Que es un IDS?

56. ¿Que diferencia hay entre hacker y cracker?

57. ¿Que objetivo tiene un malware?

58. ¿Que es un spam?

59. ¿Que es proxy?

60. ¿Cual es la funcion de un firewall?

61. ¿Diferencia entre firewall y proxy?

62. ¿Que es un exploit?

63. ¿Quien decide cuanto vale un activo de informacion?

64. ¿Que es adware?

65. ¿Cuales son los aspectos principales de seguridad?

66. ¿que pasa cuando a un software se le encontro un bug de seguridad y ya esta el parche disponible?¿que hay que hacer?

67. ¿Cuando es necesario tomar medidas de protección.?

68. ¿Que es un ad-Aware?

69. ¿Que método se utiliza para determinar, analizar, valorar y clasificar el riesgo?

70. ¿Cuales son las fases que contiene el método de gestión de riesgo?

71. ¿En que esta basado todo el proceso de gestión del riesgo?

72. ¿Que propósito tiene las llamadas políticas de seguridad en una empresa?

73. ¿Cual es el propósito principal que tiene la seguridad de la información?

74. ¿Que objetivo tiene la seguridad de la información en una organizacion?

75. ¿Cual es el objetivo de la protección de datos?

76. ¿Como se puede clasificar la información en un análisis de riesgo?

77. ¿Que tipos de activos de información hay en una empresa?

78. ¿Las amenazas a la información normalmente se distribuyen en 3 grupos cuales son?

79. ¿A que se denomina Shareware.?

80. ¿Que es un elemento de información?

81. ¿Es una afirmación verdadera sobre seguridad de la informática?

82. ¿A que no referimos con equilibradores de carga?

83. ¿Que se entiende por criptografia?

84. ¿Que se entiende por el protocolo de Interlock?

85. ¿Son tipos de cifrado en una red wifi?

86. ¿Que quiere decir SGSI?

87. ¿Que software de los mencionado puede denegar contenido inapropiado?

88. ¿Es un estandar ISO que proporciona un modelo, para establecer, implementar, revisar, mantener y mejorar un sistema de gestión de la seguridad de la

89. ¿Que es vulnerabilidad?

90. ¿Que es un activo?

91. ¿Que es contingencia en seguridad?

92. ¿ISC2 Es una organización sin animo de lucro que se encarga de?

93. ¿Que es CISSP?

94. ¿Que es un ataque DHA?

95. ¿Cual es la finalidad de un ataque DHA?

96. ¿Que es un keylogger?

97. ¿Que se entiende por Wake on LAN (WOL)?

98. ¿Que es portknocking?

99. ¿Que es computo forence?

100. ¿Que es confidencialidad?